Pour une prévention des pertes de données (DLP) à la pointe de l’industrie et tenant compte du contexte, Endpoint Protector de CoSoSys est un outil avancé qui fonctionne sous Windows, macOS et Linux.

Les utilisateurs réduisent les risques de dommages financiers et de non-respect des réglementations grâce aux avantages d’Endpoint Protector :

- Surveillance, contrôle et blocage des transferts de fichiers non autorisés.

- Application des politiques de chiffrement jusqu’au point d’extrémité.

- Identifier les données sensibles où qu’elles se trouvent dans l’organisation grâce à la fonctionnalité de découverte.

APPLIQUER DES TECHNIQUES DLP ÉPROUVÉES

En période de crise économique, les entreprises d’aujourd’hui ne peuvent pas se permettre de prendre le risque de fuites et de pertes de données et d’informations, qui peuvent entraîner d’énormes pertes financières, depuis les amendes imposées par les autorités de régulation jusqu’aux coûts de remédiation des violations et aux frais de justice qui en découlent. Dans certains cas, les amendes à elles seules peuvent s’élever à des millions de livres sterling, ce qui limite sérieusement l’agilité de l’organisation.

Et ce, avant même de considérer les dommages potentiels causés par l’exposition des données et des informations aux individus, y compris aux clients.

Il existe des techniques éprouvées qui permettent d’éviter les fuites de données, que la violation résulte d’un ciblage délibéré ou d’une simple erreur humaine. En règle générale, les meilleures pratiques consistent à combiner des techniques, des outils et des stratégies pour obtenir l’approche la plus sûre, que le vecteur d’attaque soit une simple boîte de réception ou une base de données à l’échelle de l’entreprise.

Les violations peuvent impliquer la divulgation ou le vol d’un éventail de types de données.

- Informations personnelles identifiables (IPI).

- Données sur les soins de santé.

- Registres financiers.

- Informations concurrentielles sur les entreprises.

- Propriété intellectuelle (PI).

HUIT ÉTAPES POUR LE SUCCÈS DE LA DLP

- Outils de découverte et de classification des données pour l’analyse de l’ensemble du stockage, des bases de données et des serveurs. Inventoriez toutes les données et identifiez les données sensibles où qu’elles se trouvent – un problème majeur dans les grandes organisations en particulier. Faites attention aux données dont la propriété n’a pas été attribuée – attribuez des propriétaires pour une meilleure gestion et un meilleur contrôle – et au stockage en nuage non sécurisé qui est également accessible au public. Par exemple, la catégorisation de texte basée sur les N-grammes permet de découvrir avec précision la propriété intellectuelle, y compris le code source dissimulé dans une multitude de formats de fichiers.

- Outils DLP tenant compte du contexte. Le bon choix ici peut surveiller le mouvement des données par rapport à leur utilisation, en ajustant les contrôles en fonction de la sensibilité des informations et du rôle de l’utilisateur en question. Grâce à ces outils, vous pouvez facilement bloquer les transferts de données non autorisés et défendre l’organisation contre l’exfiltration de données – une tendance croissante en 2024.

- Fonctionnalité de surveillance proactive et de réponse en temps réel. Lorsque vous pouvez observer le réseau, les systèmes et les données à tout moment, il est plus facile de détecter les anomalies et les menaces – avant qu’elles n’entraînent des fuites ou une défaillance des systèmes. Cela signifie qu’il faut adopter et déployer des outils qui offrent une analyse avancée, intégrant l’IA/ML qui peut aider à identifier les variations dans le comportement du réseau. Les renseignements sur les menaces en temps réel et les journaux détaillés peuvent être intégrés aux outils SIEM, ce qui permet à l’organisation d’être prête à atténuer et à contrer les menaces – en particulier si des outils et des scripts automatisés sont incorporés pour isoler les systèmes, révoquer l’accès et appliquer les correctifs nécessaires.

- Passerelles web sécurisées. Elles permettent de bloquer l’accès aux sites web et aux contenus malveillants et de lutter contre l’hameçonnage et les logiciels malveillants. N’oubliez pas que les données peuvent également être volées si elles sont stockées dans des navigateurs web, des clients de messagerie, des applications de messagerie instantanée, etc.

- Dispensez une solide formation de sensibilisation à la sécurité. L’erreur humaine et le manque de compréhension étant à l’origine de nombreuses violations, tous les outils doivent être accompagnés d’une formation appropriée pour l’ensemble du personnel, quel que soit son niveau d’implication ou de rémunération, notamment en ce qui concerne les meilleures pratiques en matière de traitement des données ou d’utilisation des systèmes, les politiques de sécurité de l’entreprise, le signalement des incidents, le travail à distance et l’utilisation des appareils.

- Adoptez une authentification solide et un cryptage complet. Les noms d’utilisateur et les mots de passe ne suffisent pas. L’authentification multi-facteurs (MFA), idéalement avec la biométrie ou l’authentification par jeton matériel, est essentielle. Choisissez des mécanismes d’authentification adaptatifs qui ajustent l’authentification en fonction de l’emplacement, des appareils, des heures et des ressources utilisées. Par ailleurs, toutes les données doivent être cryptées, qu’elles soient en transit ou au repos, et lorsque le transfert sur un réseau ou entre appareils et systèmes est nécessaire, adoptez des protocoles de communication sécurisés (tels que SSL/TLS, SSH et VPN).

- Gérer les risques liés aux tiers dans les chaînes d’approvisionnement. L’incident MOVEit en 2023, par exemple, a entraîné des violations de la chaîne d’approvisionnement dans 2 600 entreprises. Examinez tous les logiciels utilisés, inventoriez et analysez les produits et services tiers.

- Adoptez des principes de confiance zéro. Évitez de faire confiance par défaut à un utilisateur, à une application ou à un service, quel que soit l’endroit où il se trouve. Appliquez toujours la micro-segmentation pour vérifier toutes les interactions entre les utilisateurs, les appareils et les systèmes avant d’accorder l’accès. Cela permet de minimiser la surface d’attaque, y compris entre différents systèmes et appareils. Les politiques de sécurité en temps réel peuvent s’adapter en fonction du contexte des demandes d’accès.

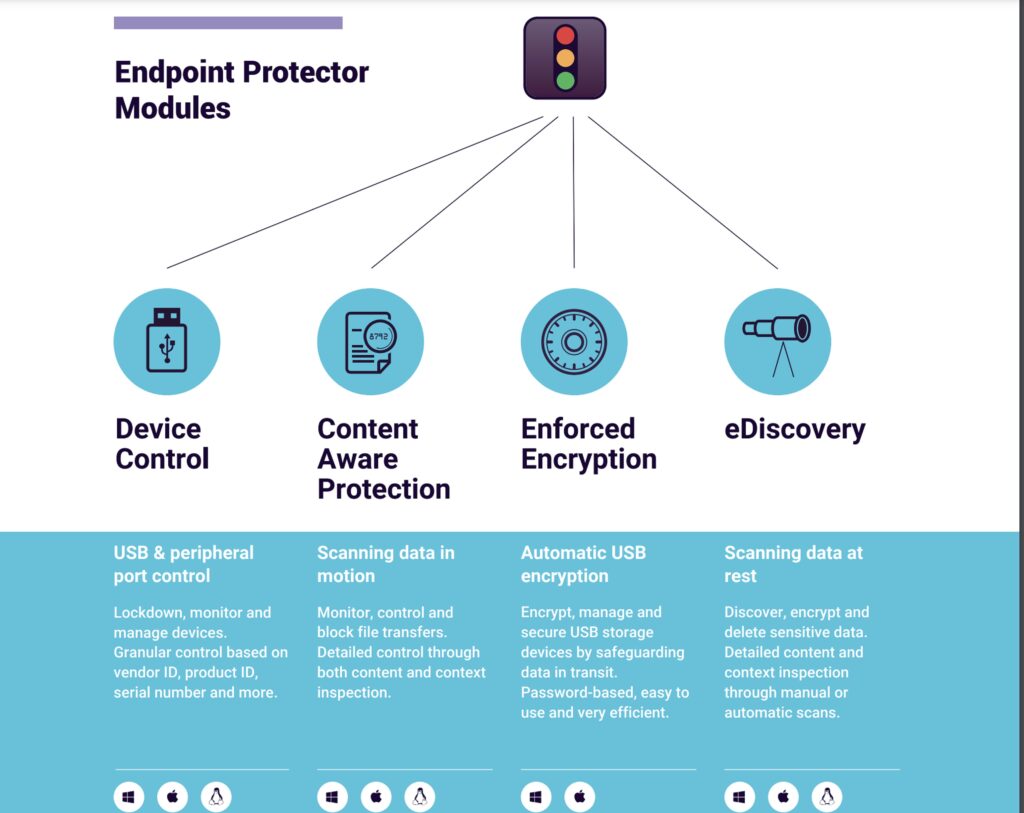

Endpoint Protector de CoSoSys, avec ses modules de contrôle des appareils, d’e-discovery, de protection contextuelle et d’application du chiffrement, peut aider toute organisation à atteindre ces objectifs de meilleures pratiques pour la DLP – consultez leur guide gratuit des meilleures pratiques, disponible ici.

PERSONNE NE VEUT ÊTRE LE PROCHAIN EQUIFAX

De grandes marques, d’Equifax à Yahoo ! en passant par Capital One, ont déjà subi des atteintes à leur réputation et des pertes financières considérables à la suite de violations de données qui auraient pu être résolues grâce à des solutions DLP solides. La violation d’Equifax en 2017, par exemple, a touché quelque 143 millions d’utilisateurs après qu’un attaquant ait escaladé l’accès via un portail web client non patché. portail web client non corrigé.

Les organisations clientes peuvent facilement découvrir, surveiller et protéger toutes les données sensibles avec Endpoint Protector de CoSoSys – une offre DLP multi-OS avancée pour une protection continue et un aperçu des données du réseau, des systèmes et des appareils pour une meilleure gestion et des défenses, que ce soit en ligne ou hors ligne. En outre, Endpoint Protector de CoSoSys aide les organisations à se conformer à diverses normes industrielles, notamment HIPAA, PCI-DSS, NIST, GDPR et SOX.

LE DLP PRIMÉ DE COSOSYS

Rien qu’en 2023, CoSoSys a remporté la catégorie « Enterprise Data Loss Prevention » lors des Globee Awards for Information Technology ainsi que le Cutting Edge DLP Global InfoSec Award parrainé par Cyber Defense Magazine.

Endpoint Protector de CoSoSys a également remporté la médaille d’or dans la catégorie DLP Europe lors des 2023 Cybersecurity Excellence Awards.

Envoyez un courriel à QBS à l’adresse suivantesales@qbssoftware.com

Téléphonez à QBS au :+44(0) 20 8733 7100

( Photo par John Matychuk sur Unsplash )