Für branchenführende, kontextbezogene Data Loss Prevention (DLP), Endpoint Protector von CoSoSys ein fortschrittliches Tool, das unter Windows, macOS und Linux funktioniert.

Mit den Vorteilen von Endpoint Protector reduzieren Sie das Risiko finanzieller Schäden und der Nichteinhaltung gesetzlicher Vorschriften:

- Überwachung, Kontrolle und Blockierung von nicht autorisierten Dateiübertragungen.

- Durchsetzung von Verschlüsselungsrichtlinien direkt auf dem Endgerät.

- Identifizierung sensibler Daten, wo auch immer sie sich im Unternehmen befinden, über die Erkennungsfunktion.

BEWÄHRTE DLP-TECHNIKEN ANWENDEN

Gerade in wirtschaftlich schwierigen Zeiten können es sich Unternehmen heute nicht mehr leisten, das Risiko von Datenlecks und Informationsverlusten einzugehen. Dies kann zu enormen finanziellen Verlusten führen, von Bußgeldern der Aufsichtsbehörden bis hin zu den Kosten für die Beseitigung von Sicherheitsverletzungen und den daraus resultierenden Anwaltskosten. In einigen Fällen können sich allein die Geldbußen auf Millionen von Pfund belaufen und die Flexibilität des Unternehmens ernsthaft einschränken.

Und das, bevor Sie den potenziellen Schaden bedenken, der durch die Offenlegung von Daten und Informationen für Einzelpersonen, einschließlich Kunden, entsteht.

Es gibt bewährte Techniken zur Verhinderung von Datenlecks, unabhängig davon, ob die Verletzung auf ein absichtliches Ziel oder einfach auf menschliches Versagen zurückzuführen ist. Zu den besten Praktiken gehört es, Techniken, Tools und Strategien zu kombinieren, um den sichersten Ansatz zu finden, unabhängig davon, ob der Angriffsvektor ein einzelner Posteingang oder eine unternehmensweite Datenbank ist.

Verstöße können die Offenlegung oder den Diebstahl einer Reihe von Datentypen beinhalten.

- Persönlich identifizierbare Informationen (PII).

- Daten zum Gesundheitswesen.

- Finanzielle Aufzeichnungen.

- Informationen über den Wettbewerb.

- Geistiges Eigentum (IP).

ACHT SCHRITTE ZUM DLP-ERFOLG

- Tools zur Datenerkennung und -klassifizierung zum Scannen aller Speicher, Datenbanken und Server. Inventarisieren Sie alle Daten und identifizieren Sie sensible Daten, wo auch immer sie sich befinden – ein wichtiges Thema vor allem in großen Unternehmen. Achten Sie auf nicht zugewiesene Eigentumsrechte an Daten – weisen Sie Eigentümer für eine bessere Verwaltung und Überwachung zu – und auf ungesicherte Cloud-Speicher, die auch öffentlich zugänglich sind. Die N-Gramm-basierte Textkategorisierung erkennt zum Beispiel genau geistiges Eigentum (IP), einschließlich Quellcode, der in unzähligen Dateiformaten versteckt ist.

- Kontextabhängige DLP-Tools. Die richtige Wahl hier kann Datenbewegungen in Bezug auf ihre Verwendung überwachen und die Kontrollen auf der Grundlage der Sensibilität der Informationen und der Rolle des jeweiligen Benutzers anpassen. Mit diesen Tools können Sie unbefugte Datenübertragungen leicht blockieren und das Unternehmen vor Datenexfiltration schützen – ein wachsender Trend im Jahr 2024.

- Proaktive Überwachung und Echtzeit-Reaktionsfunktionen. Wenn Sie das Netzwerk, die Systeme und die Daten jederzeit beobachten können, ist es einfacher, Anomalien und Bedrohungen zu erkennen – bevor sie zu Lecks oder Systemausfällen führen. Das bedeutet, dass Sie Tools einsetzen müssen, die fortschrittliche Analysen bieten und KI/ML einbeziehen, die bei der Erkennung von Abweichungen im Netzwerkverhalten helfen können. Bedrohungsdaten in Echtzeit und detaillierte Protokolle können in SIEM-Tools integriert werden. So kann sichergestellt werden, dass das Unternehmen bereit ist, Bedrohungen zu entschärfen und abzuwehren – insbesondere, wenn automatisierte Tools und Skripte eingesetzt werden, um Systeme zu isolieren, den Zugriff zu sperren und bei Bedarf Patches anzuwenden.

- Sichere Web-Gateways. Diese sind nützlich, um den Zugriff auf bösartige Websites und Inhalte zu blockieren und Phishing und Malware abzuwehren. Denken Sie daran, dass Daten auch gestohlen werden können, wenn sie in Webbrowsern, E-Mail-Clients, Instant Messaging-Anwendungen usw. gespeichert sind.

- Führen Sie solide Schulungen zum Sicherheitsbewusstsein durch. Da menschliches Versagen und mangelndes Verständnis der Schlüssel zu vielen Sicherheitsverletzungen sind, müssen alle Tools durch entsprechende Schulungen für alle Mitarbeiter unterstützt werden, unabhängig von der Ebene der Beteiligung oder der Gehaltsstufe, einschließlich Schulungen zu den besten Praktiken im Umgang mit Daten oder der Nutzung von Systemen, den Sicherheitsrichtlinien des Unternehmens, der Meldung von Vorfällen, der Fernarbeit und der Nutzung von Geräten.

- Verwenden Sie eine zuverlässige Authentifizierung und vollständige Verschlüsselung. Benutzernamen und Passwörter sind nicht ausreichend. Die Multi-Faktor-Authentifizierung (MFA), idealerweise mit biometrischer oder Hardware-Token-basierter Authentifizierung, ist entscheidend. Wählen Sie adaptive Authentifizierungsmechanismen, die die Authentifizierung je nach Standort, Geräten, Zeiten und verwendeten Ressourcen anpassen. In der Zwischenzeit sollten alle Daten verschlüsselt werden, ob bei der Übertragung oder im Ruhezustand, und wenn eine Übertragung über ein Netzwerk oder zwischen Geräten und Systemen erforderlich ist, sollten Sie sichere Kommunikationsprotokolle (wie SSL/TLS, SSH und VPN) verwenden.

- Verwalten Sie das Risiko Dritter in der gesamten Lieferkette. Der MOVEit-Vorfall im Jahr 2023 führte beispielsweise zu Verstößen gegen die Lieferkette bei 2.600 Unternehmen. Überprüfen Sie die gesamte verwendete Software, inventarisieren und analysieren Sie Produkte und Dienstleistungen von Drittanbietern.

- Verabschieden Sie die Null-Vertrauens-Prinzipien. Vermeiden Sie es, jedem Benutzer, jeder Anwendung oder jedem Dienst standardmäßig zu vertrauen, unabhängig vom Standort. Wenden Sie immer eine Mikrosegmentierung an, um alle Benutzer, Geräte und Systeminteraktionen zu überprüfen, bevor Sie Zugriff gewähren. Dadurch wird die Angriffsfläche minimiert, auch zwischen verschiedenen Systemen und Geräten. Sicherheitsrichtlinien können in Echtzeit an den Kontext der Zugriffsanfragen angepasst werden.

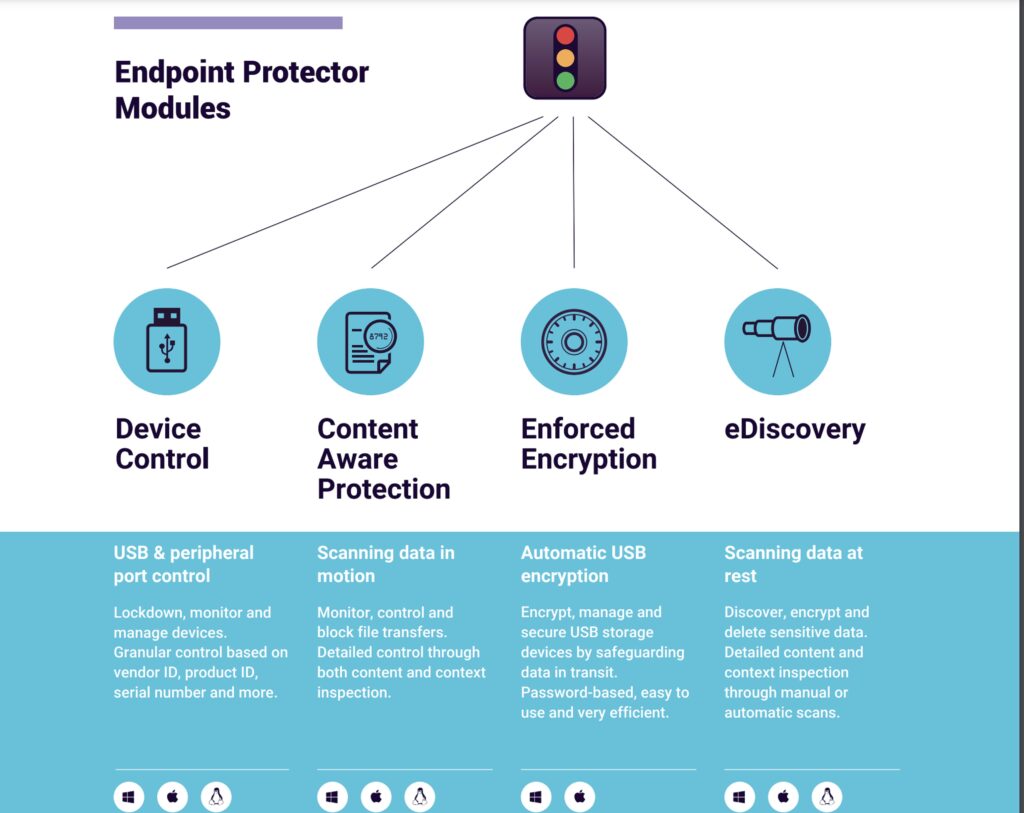

Endpoint Protector von CoSoSys kann mit seinen Modulen für Gerätekontrolle, E-Discovery, kontextabhängigen Schutz und die Durchsetzung von Verschlüsselung jedem Unternehmen helfen, diese Best-Practice-Ziele für DLP zu erreichen – sehen Sie sich den kostenlosen Leitfaden für Best Practices an, hier verfügbar.

NIEMAND WILL DIE NÄCHSTE EQUIFAX SEIN

Große Marken von Equifax bis Yahoo! und Capital One haben bereits extremen Imageschaden und finanzielle Verluste infolge von Datenschutzverletzungen erlitten, die mit starken DLP-Lösungen hätten bekämpft werden können. Bei Equifax im Jahr 2017 waren beispielsweise rund 143 Millionen Nutzer betroffen, nachdem sich ein Angreifer über ein ungepatchten Kunden-Webportal verschaffte.

Kundenunternehmen können mit Endpoint Protector von CoSoSys alle sensiblen Daten problemlos aufspüren, überwachen und schützen. Das fortschrittliche Multi-OS-DLP-Angebot bietet kontinuierlichen Schutz und Einblicke in Netzwerk-, System- und Gerätedaten für eine bessere Verwaltung und Abwehr, ob online oder offline. Darüber hinaus unterstützt Endpoint Protector von CoSoSys Unternehmen bei der Einhaltung verschiedener Branchenstandards wie HIPAA, PCI-DSS, NIST, GDPR und SOX.

PREISGEKRÖNTER DLP VON COSOSYS

Allein im Jahr 2023, CoSoSys bei den Globee Awards for Information Technology in der Kategorie Enterprise Data Loss Prevention sowie den vom Cyber Defense Magazine gesponserten Cutting Edge DLP Global InfoSec Award gewonnen.

Endpoint Protector von CoSoSys wurde außerdem bei den Cybersecurity Excellence Awards 2023 in der Kategorie DLP Europe mit Gold ausgezeichnet.

E-Mail an QBS unter:sales@qbssoftware.com

Telefonieren Sie mit QBS unter:+44(0) 20 8733 7100

( Foto von John Matychuk auf Unsplash )